O cache é um componente crítico de muitos sistemas distribuídos que visam melhorar a eficiência do acesso a dados. O cache armazena dados frequentemente acessados em um local de fácil acesso, permitindo que as consultas subsequentes sejam realizadas mais rapidamente. O cache é usado em uma ampla variedade de sistemas, incluindo navegadores da web, servidores de aplicativos, sistemas de gerenciamento de banco de dados e sistemas de nome de domínio (DNS).

Embora o cache tenha muitas vantagens, ele também pode ser um ponto de vulnerabilidade que os atacantes podem explorar. O cache poisoning é um tipo de ataque que visa corromper os dados armazenados em um cache para forçar o sistema a executar ações maliciosas. Neste artigo, exploraremos o cache poisoning, como funciona, os tipos de ataque e como proteger seu sistema contra esse tipo de ameaça.

O que é Cache Poisoning?

Cache poisoning é um tipo de ataque cibernético que tem como objetivo corromper ou inserir informações falsas em um sistema de cache. O objetivo do ataque é enganar o sistema para executar ações maliciosas, como direcionar tráfego para sites maliciosos ou obter acesso não autorizado a informações privadas.

Existem vários tipos de ataques de cache poisoning. Os dois principais tipos são o cache poisoning de DNS e o cache poisoning de aplicativo. Vamos explorar cada um deles em mais detalhes.

Cache Poisoning de DNS

O cache poisoning de DNS é um tipo de ataque em que um invasor explora uma vulnerabilidade no sistema de resolução de DNS para direcionar o tráfego para um site malicioso. O DNS é o sistema que converte nomes de domínio legíveis por humanos em endereços IP que os computadores usam para se conectar à internet.

Um ataque de cache poisoning de DNS ocorre quando um invasor manipula o cache de DNS de um servidor para armazenar informações falsas. Quando um usuário tenta acessar um site, o servidor DNS consultará seu cache para obter as informações necessárias. Se as informações no cache forem corrompidas, o servidor DNS redirecionará o tráfego para um site malicioso em vez do site legítimo.

Por exemplo, imagine que um invasor tenha como alvo o site de um banco. Eles podem manipular o cache de DNS para armazenar informações falsas que direcionam o tráfego para um site malicioso que se parece com o site legítimo do banco. Quando os usuários tentam acessar o site do banco, eles são redirecionados para o site malicioso, onde são solicitados a inserir suas informações de login. O invasor pode, então, coletar essas informações e usá-las para acessar a conta do usuário no banco.

Cache Poisoning de Aplicativo

O cache poisoning de aplicativo é um tipo de ataque em que um invasor manipula o cache de um aplicativo para executar ações maliciosas. Por exemplo, um aplicativo de comércio eletrônico pode armazenar informações do usuário, como informações de pagamento, em seu cache para permitir que as transações subsequentes sejam concluídas mais rapidamente. Um invasor pode manipular o cache do aplicativo

para armazenar informações falsas, como um número de cartão de crédito inválido, que pode levar a transações maliciosas.

Outro exemplo de cache poisoning de aplicativo é o ataque de sessão falsa. Nesse tipo de ataque, um invasor manipula o cache de sessão de um aplicativo para forçar o sistema a executar ações maliciosas em nome do usuário. Por exemplo, um invasor pode sequestrar a sessão de um usuário em um aplicativo bancário e transferir dinheiro da conta do usuário para sua própria conta bancária.

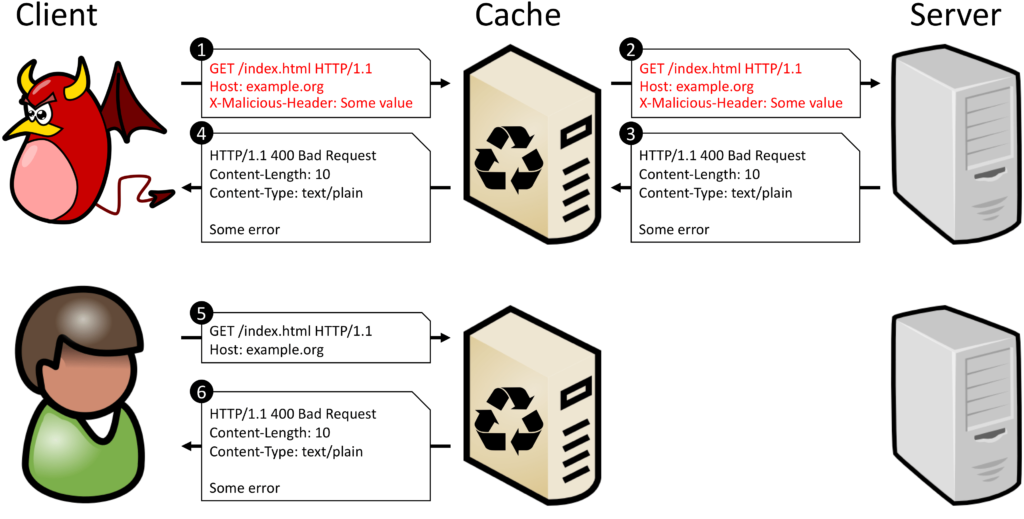

Como Funciona o Ataque de Cache Poisoning?

O cache poisoning ocorre quando um invasor manipula um sistema de cache para armazenar informações falsas ou maliciosas. Isso pode ser feito de várias maneiras, dependendo do tipo de cache e do sistema que está sendo atacado.

Um dos métodos mais comuns de cache poisoning envolve a inserção de dados maliciosos no cache. Por exemplo, um invasor pode enviar uma solicitação para um servidor de DNS com informações falsas que se parecem com as informações legítimas. Se o servidor armazenar essas informações falsas em seu cache, ele usará essas informações para redirecionar o tráfego para um site malicioso.

Outra técnica de cache poisoning é o ataque de injeção de código. Nesse tipo de ataque, o invasor aproveita uma vulnerabilidade em um aplicativo para injetar código malicioso em seu cache. Esse código pode ser projetado para executar ações maliciosas, como capturar informações de login ou executar um ataque de negação de serviço (DDoS).

Os atacantes também podem usar ataques de envenenamento de cache para explorar vulnerabilidades em sistemas de cache que não foram corrigidas. Esses ataques podem permitir que um invasor execute uma ampla variedade de ações maliciosas, incluindo a execução de ataques de negação de serviço, o roubo de informações confidenciais e a instalação de malware em um sistema.

Exemplos de Ataques de Cache Poisoning

O cache poisoning é uma ameaça séria para empresas e indivíduos em todo o mundo. Aqui estão alguns exemplos notáveis de ataques de cache poisoning que ocorreram nos últimos anos:

- Ataque à Cisco

Em 2018, a Cisco sofreu um ataque de cache poisoning que afetou seus sistemas de gerenciamento de rede. O ataque foi realizado por um grupo de hackers que exploraram uma vulnerabilidade em um software de terceiros usado pela Cisco. O ataque permitiu que os invasores sequestrassem as sessões de usuários legítimos e executasse ações maliciosas em nome deles.

- Ataque à Universidade de Michigan

Em 2019, a Universidade de Michigan sofreu um ataque de cache poisoning que afetou seu sistema de email. O ataque foi realizado por um invasor que explorou uma vulnerabilidade em um servidor de email da universidade. O ataque permitiu que o invasor enviasse emails falsos em nome de usuários legítimos da universidade.

- Ataque ao Google

Em 2020, o Google sofreu um ataque de cache poisoning que afetou seu sistema de autenticação de usuário. O ataque foi realizado por um grupo de hackers que exploraram uma vulnerabilidade em um servidor de terceiros usado pelo Google. O ataque permitiu que os invasores sequestrassem as sessões de usuários legítimos e realizassem ações maliciosas em nome deles.

Como Proteger seu Sistema Contra o Cache Poisoning?

Existem várias medidas que as empresas e os indivíduos podem tomar para proteger seus sistemas contra o cache poisoning. Aqui estão algumas das medidas mais importantes que você pode tomar:

- Atualize seus sistemas: É importante manter seus sistemas de cache atualizados com as correções de segurança mais recentes. Isso ajudará a reduzir o risco de vulnerabilidades que possam ser exploradas pelos invasores.

- Use criptografia: A criptografia pode ajudar a proteger os dados armazenados em um cache contra ataques de cache poisoning. Use protocolos de criptografia robustos, como o SSL ou o TLS, para proteger seus sistemas de cache.

- Implemente medidas de segurança em todas as camadas: É importante implementar medidas de segurança em todas as camadas de seu sistema de cache. Isso inclui a implementação de firewalls, a configuração de senhas fortes e a limitação de acesso a usuários autorizados.

- Monitore seu sistema: Monitore seu sistema de cache regularmente para detectar quaisquer atividades suspeitas ou anormais. Use ferramentas de monitoramento de segurança, como sistemas de detecção de intrusão, para alertá-lo sobre possíveis ameaças.

Conclusão

O cache poisoning é um tipo de ataque cibernético que visa corromper ou inserir informações falsas em um sistema de cache para executar ações maliciosas. O cache é usado em uma ampla variedade de sistemas, incluindo navegadores da web, servidores de aplicativos, sistemas de gerenciamento de banco de dados e sistemas de nome de domínio (DNS). Existem vários tipos de ataques de cache poisoning, incluindo o cache poisoning de DNS e o cache poisoning de aplicativo.

Para proteger seus sistemas contra o cache poisoning, é importante manter seus sistemas de cache atualizados, usar criptografia, implementar medidas de segurança em todas as camadas e monitorar seu sistema regularmente. Ao tomar essas medidas de segurança, você pode reduzir significativamente o risco de um ataque de cache poisoning em seu sistema.